Degenen onder jullie die het eerste deel van de Common Basic Android Terminal Commands die elke Android-eigenaar moet weten, hebben doorgelezen, zijn zich ervan bewust dat we vijf elementaire terminalopdrachten hebben behandeld die eigenaren van apparaten moeten weten. Om samen te vatten, dit waren de: adb devices-opdracht, de adb push-opdracht, de adb pull-opdracht, de adb reboot-opdracht en de adb reboot - bootloader en reboot-herstelopdracht. Dit artikel bespreekt de resterende vijf terminalopdrachten, namelijk: de opdracht fastboot devices, de opdracht fastboot OEM-ontgrendeling, de adb shell-opdracht, de opdracht adb install en ten slotte de opdracht adb logcat.

6. De opdracht Fastboot Devices

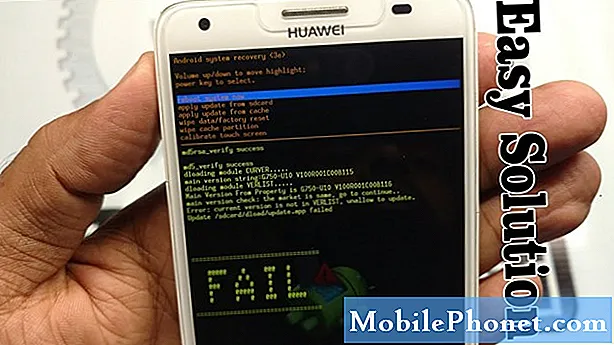

De Android Debug Bridge (adb) werkt niet meer wanneer gebruikers aan de bootloader werken. Als zodanig hebben Android-gebruikers die merken dat ze niet zijn opgestart op hun apparaten met de foutopsporingstools die niet actief zijn om mee te communiceren, geen andere keuze dan het fastboot-commando te gebruiken in plaats van adb. Fastboot is over het algemeen de krachtigste tool die beschikbaar is voor het Android-apparaat, maar het kan doorgaans worden opgemerkt dat de meeste Android-apparaten deze functie niet hebben ingeschakeld.

7. De Fastboot OEM-ontgrendelopdracht

De OEM (Original Equipment Manufacturer) -ontgrendelingsopdracht die door de meeste gebruikers wordt beschouwd als de heilige graal van Android-opdrachten en die gebruikers helpt om één ding en één ding alleen te doen - namelijk het ontgrendelen van Nexus-apparaten (of een HTC-apparaat met behulp van de officiële HTC RUU-tool). Voor degenen onder u die apparaten van verschillende fabrikanten gebruiken, is deze Android-terminalopdracht niet op u van toepassing. Zulke individuen moeten zoeken naar een andere tool of methode om dingen te ontgrendelen, bijv.door het gebruik van ODIN (een computersoftwareprogramma dat door Samsung wordt gebruikt bij het installeren van verschillende firmware op apparaten via USB), .sbf (binaire systeembestanden) of RUU (ROM Update Utility).

Dit artikel bevat de Fastboot OEM Unlock-opdracht als een van de basisterminalopdrachten die elke Android-bezitter zou moeten kennen, want hoewel u als individuele gebruiker deze misschien niet nodig hebt, vormt deze terminalopdracht een belangrijk onderdeel van Android-openheid. Google maakt zich niet druk over wat kopers van telefoons en tablets doen met de apparaten die ze hebben gekocht en biedt daarom een eenvoudige manier om ze open te breken. Dit is iets dat we meestal niet zien bij veel technologiebedrijven en dat is de belangrijkste reden waarom de meeste mensen voor Android kiezen.

Het gebruik van de Fastboot OEM Unlock Command is vrij eenvoudig. Zodra u zeker weet dat uw apparaat en computer communiceren met het hierboven besproken fastboot-apparaten-commando, moet u het intoetsen "Fastboot oem Unlock" bij de prompt en druk op enter. Deze actie biedt u opties, dus zorg ervoor dat u ze zorgvuldig doorleest en verstandig selecteert.

Tip: als u "fastboot oem unlock" gebruikt, wordt alles op uw apparaat gewist.

8. De Android Debug Bridge (adb) Shell-opdracht

Deze opdracht brengt veel gebruikers van Android-apparaten in de war omdat er in principe twee manieren zijn om de shell-opdracht voor Android Debug Bridge (adb) te gebruiken, namelijk:

- waar de gebruiker daadwerkelijk de opdrachtshell van het apparaat invoert vanaf zijn terminal en

- waar de gebruiker een commando naar het apparaat stuurt om zijn eigen commandoregel-shell uit te voeren

Bron:

Deze afbeelding hierboven illustreert een scenario waarin een gebruiker zich in de apparaatshell bevindt met een lijst van de mappen en bestanden op zijn apparaat. Het hierboven afgebeelde punt bereiken is vrij eenvoudig. Het enige dat u hoeft te doen, is het intoetsen "Adb shell" en druk op enter. Eenmaal binnen kan een gebruiker zichzelf escaleren naar de root als dat nodig is. Het is belangrijk om erop te wijzen en verder te benadrukken dat gebruikers van adb-shellcommando's hier uiterst voorzichtig moeten zijn, vooral in het geval van die personen die niet bekend zijn met ash- of bash-shells, aangezien dingen snel slecht kunnen worden als ze niet voorzichtig zijn. Voor degenen onder u die niet bekend zijn, ash en bash zijn commandoshells die veel lijken op die gebruikt worden door Mac- en Linux-computergebruikers. Ze lijken in niets op DOS.

De tweede manier om de adb-shellopdracht te gebruiken, is in combinatie met een van de ash-opdrachten die Android-apparaten kunnen uitvoeren. Deze methode voor het gebruik van de adb-shell-opdracht wordt meestal gebruikt voor meer geavanceerde taken zoals het uitvoeren van taken, het wijzigen van machtigingen voor bestanden en mappen enz. Het gebruik van de opdracht is eenvoudig - "adb-plank

9. De Android Debug Bridge (adb) installatieopdracht

Hoewel de adb-pushopdracht gebruikers in staat stelt om bestanden naar hun Android-apparaten te kopiëren, installeert de installatieopdracht van de Android Debug Bridge (adb) eigenlijk APK-bestanden (Android PacKage, d.w.z. .apk). Het gebruik van de adb install-opdracht lijkt sterk op het gebruik van de adb push-opdracht, aangezien gebruikers het pad moeten opgeven naar de bestanden die ze willen installeren. Dit betekent dat het altijd eenvoudiger is om de applicatie die u wilt installeren in uw map Tools te plaatsen dan de langere benadering te kiezen waarbij u het pad moet intoetsen. Zodra dit is gebeurd, houdt de volgende stap in dat u uw apparaat vertelt om te sideloaden (dit betekent apps installeren zonder de officiële Android Market te gebruiken) als zodanig "Adb install AppName.apk".

Om een applicatie bij te werken, moet u de -r-schakelaar gebruiken, d.w.z. "Adb install –r AppName.apk". Er is ook de schakelaar -s waarmee gebruikers apps op hun SD-kaart kunnen proberen te installeren als hun ROM dit ondersteunt, en de schakelaar -i waarmee gebruikers de toepassing kunnen vergrendelen (d.w.z. installeren op / data / app-private). Er zijn een aantal andere geavanceerde encryptieschakelaars, maar die worden in een ander artikel besproken.

Om af te sluiten met de adb uninstall-opdracht kunnen gebruikers applicaties verwijderen op basis van hun pakketnaam als zodanig "Adb uninstall AppName.apk". Dit terminalcommando heeft ook een eigen schakelaar, de –k schakelaar. Het gebruik van de -k-schakelaar helpt gebruikers echter alleen om de applicatie te verwijderen, maar behoudt alle cache en applicatiegegevens op hun plaats.

10. De Android Debug Bridge (adb) Logcat-opdracht

Voor sommige gebruikers van Android-apparaten is de adb Logcat-opdracht een van de handigste terminalopdrachten die er zijn. Dit commando drukt echter gewoon een hoop gebrabbel af, tenzij men volledig begrijpt waar ze naar kijken. Met deze opdracht kunnen gebruikers de gebeurtenissen retourneren die zijn geschreven naar verschillende logboeken in de werking van Android-systemen en als zodanig waardevolle gegevens bieden voor systeemdebuggers en applicatieontwikkelaars. De meeste gebruikers van Android-apparaten zullen deze opdracht alleen uitvoeren op verzoek van een applicatie-ontwikkelaar, maar het is nog steeds belangrijk dat eigenaren van apparaten weten hoe ze deze op de juiste manier kunnen gebruiken.

Om ervoor te zorgen dat de eigenaar van een apparaat zijn afmelding op een computerscherm kan zien, hoeft hij alleen maar 'adb logcat ” en druk op enter. Hoewel dingen vrij snel naar beneden kunnen scrollen en als zodanig de kans beïnvloeden dat gebruikers vinden wat ze zoeken, zijn er een aantal manieren waarop dit kan worden opgelost, namelijk door het gebruik van filters of tekstuitvoer. Filterswitches worden gebruikt wanneer applicatieontwikkelaars tags in hun apps hebben geplaatst en willen zien welke gebeurtenislogboeken hierover aangeven. Indien nodig vertellen de meeste ontwikkelaars gebruikers over het algemeen welke tags aan opdrachten moeten worden toegevoegd. Aan de andere kant is de tekstuitvoerbenadering handiger omdat het gebruikers in staat stelt om in te loggen op een .txt-bestand op hun computers, zodat het later gemakkelijk kan worden gelezen of geopend. Dit commando kan als zodanig worden gebruikt: "Adb logcat> bestandsnaam.txt". Gebruikers kunnen dit commando laten uitvoeren terwijl ze alles doen wat nodig is om het systeemprogramma of de applicatie die ze debuggen te laten crashen. Eenmaal gedaan kan het commando worden gesloten door op de CTRL + C-toetsen te drukken. Het volledige logbestand kan worden gevonden in de map waarin een gebruiker werkt, bijv. de map tools. Dit is wat naar de ontwikkelaar moet worden gestuurd.

Het is belangrijk om te onthouden dat er gevoelige gegevens kunnen zijn opgenomen in de logbestanden en daarom is het essentieel om ervoor te zorgen dat u de persoon naar wie u ze verzendt, vertrouwt. Als alternatief kunnen gebruikers eenvoudig logbestanden openen in teksteditors om te zien welke informatie is opgenomen en deze dienovereenkomstig bewerken.

Er zijn talloze andere schakelaars voor het logcat-commando waar slimme ontwikkelaars uit kunnen kiezen. Enkele van de schakelaars zijn: radiologboeken of hoofdgebeurtenis, roteer logbestanden op gebruikersapparaat of computers en uitgebreide logboeken waarmee gebruikers de breedsprakigheid van logboekvermeldingen kunnen wijzigen en nog veel meer. Sommige van deze methoden zijn enigszins geavanceerd en vereisen dat gebruikers voor gebruik de Android-ontwikkelaarsdocumentatie lezen.

Bronnen:

github

XDA-forums

Android Central

Stack Overflow